Nuestra dilatada experiencia como expertos nos permite conocer cuáles son las dudas más frecuentes en el ámbito de la certificación de ciberseguridad, son muchos los que nos preguntan ciertas dudas que hemos considerado necesario agrupar por metodologías de evaluación.

Esperamos que las siguientes preguntas y respuestas concretas sirvan para aclarar tus dudas. Si tienes alguna duda que no esté contemplada, puedes escribirla en este formulario e intentaremos contestar lo antes posible.

Preguntas frecuentes sobre Common Criteria

¿Cómo elegir el EAL en Common Criteria?

Seleccionar un EAL (Evaluation Assurance Level o Nivel de Evaluación) no es una tarea fácil. Dependiendo del nivel de garantía que quiera cumplir, hay 7 EALs definidos, cuanto mayor sea el número, mayor será el esfuerzo para pasar la evaluación. Según nuestro informe de estadísticas de Common Criteria, los EAL más demandados son el 2, el 4 y el 5. Si quiere saber más sobre los requisitos solicitados para cada EAL, consulte nuestro resumen de los requisitos Common Criteria. Al final, la decisión debe ser impulsada por su objetivo de mercado y la madurez de sus procesos de desarrollo.

¿Cuánto tiempo se tarda en obtener la certificación Common Criteria?

Dependiendo de la EAL/PP con la que se certifique el producto, cuanto más alto sea el EAL, más tiempo suele llevar la certificación. Como orientación básica, una certificación Common Criteria necesita alrededor de 6-8 meses para completarse, luego hay muchos factores que pueden hacer que el proceso de consultoría o evaluación se alargue (vulnerabilidades graves encontradas, errores e inconsistencias en la documentación del producto...).

¿Cuánto cuesta una certificación Common Criteria?

El presupuesto necesario para afrontar una certificación Common Criteria dependerá de la EAL/PP elegido para evaluar el producto y del alcance de la evaluación. A mayor nivel de seguridad, mayor coste de la certificación. En jtsec, ajustamos el presupuesto para cada cliente una vez que hemos analizado el proyecto, con la idea de ofrecer el enfoque más adecuado.

¿En qué países puedo obtener el certificado Common Criteria?

Existen dos tipos de países miembros de Common Criteria, los que son miembros autorizados (países con laboratorios y organismos de certificación capaces de evaluar Common Criteria) y los que son miembros consumidores (países que no evalúan, pero sí reconocen la certificación Common Criteria).

Miembros autorizados: Canadá, Francia, Estados Unidos, Italia, España, Países Bajos, Alemania, Suecia, Australia, India, Japón, Malasia, Nueva Zelanda, Noruega, Corea del Sur, Singapur y Turquía.

Miembros consumidores: Austria, República Checa, Dinamarca, Etiopía, Finlandia, Grecia, Hungría, Polonia, Israel, Pakistán, Indonesia, Qatar, Reino Unido y República Eslovaca.

¿Cómo se inicia una certificación Common Criteria?

Certificar un producto según la norma Common Criteria no es un proceso sencillo, por lo que recomendamos que el primer paso sea realizar un análisis de deficiencias. Las primeras decisiones que hay que tomar son: el nivel de garantía que se quiere alcanzar, el tiempo, el personal y la inversión económica de la certificación y la elección del esquema bajo el que se va a realizar la certificación (debe ser uno de los países incluidos en los miembros autorizantes).

Una vez aclarados estos puntos, es factible iniciar el proceso de redacción de toda la documentación.

Requisitos para los Criterios Comunes.

Los requisitos necesarios para llevar a cabo una evaluación Common Criteria dependen en gran medida de la EAL/PP a la que se vaya a enfrentar el producto. Aunque hay requisitos comunes a todos los niveles de seguridad y perfiles de protección, hay muchos otros requisitos que dependen de la EAL/PP elegida para el producto. Si quiere saber más sobre los requisitos solicitados para cada EAL, consulte nuestro resumen de requisitos Common Criteria.

¿EAL o perfil de protección (PP)?

Ambos, el Nivel de Evaluación (EAL) y el Perfil de Protección (PP), son directrices que indican los requisitos de seguridad que debe superar el producto para obtener la certificación Common Criteria.

Un PP especifica los criterios genéricos de evaluación de la seguridad para corroborar las afirmaciones de los fabricantes de una determinada familia de productos de sistemas de información e incluye un EAL. Una EAL es menos específica, ya que no se refiere a un tipo específico de producto, sino a un nivel de garantía.

Preferiblemente, y si es posible, el producto debe ser evaluado de conformidad con un PP.

Preguntas frecuentes sobre FIPS 140-3

¿Qué requisitos de seguridad de existen en FIPS 140-3?

Las áreas comprendidas, relacionadas con el diseño y la implementación seguros de un módulo criptográfico, incluyen la especificación; los puertos y las interfaces; las funciones, los servicios y la autenticación; el modelo de estado finito; la seguridad física; el entorno operativo; la gestión de claves criptográficas; las interferencias electromagnéticas/la compatibilidad electromagnética (EMI/EMC); los self-test; la garantía de diseño; y la mitigación de otros ataques.

¿Necesito un módulo criptográfico para una certificación FIPS?

FIPS 140-3 es una norma desarrollada por el NIST para definir los requisitos que debe cumplir un módulo criptográfico. Por lo tanto, para conseguir una certificación FIPS, necesitará un módulo criptográfico incluido en su producto, de lo contrario no tiene sentido.

¿Cómo se determina el nivel de cumplimiento de FIPS?

Existen cuatro niveles de cumplimiento, desde el nivel 1 (el más bajo) hasta el nivel 4 (el más alto):

Nivel 1: Requerimientos muy bajos, implica equipos de grado de producción y algoritmos probados externamente.

Nivel 2: Añade requisitos de evidencia física de manipulación y autenticación basada en roles. Las implementaciones de software deben ejecutarse en un sistema operativo aprobado por Common Criteria en EAL2.

Nivel 3: El hardware debe contar con resistencia física a la manipulación y autenticación basada en la identidad. También debe haber una separación física o lógica entre las interfaces por las que los "parámetros críticos de seguridad" entran y salen del módulo. Este nivel ofrece el mejor equilibrio y compromiso entre seguridad efectiva y comodidad operativa.

Nivel 4: Este es el nivel más alto, hace que los requisitos de seguridad física sean más estrictos, su principal objetivo es evitar los ataques ambientales, por lo que requiere mucha más robustez frente a este tipo de ataques.

Algoritmos aprobados y conformes con FIPS.

Existe una lista actual de algoritmos validados por FIPS, si su dispositivo está ejecutando un algoritmo desarrollado por un tercero, compruebe si ya está validado por el NIST.

En caso contrario, si estás desarrollando tu propio algoritmo y quieres que sea aprobado por el NIST, deberás pasar una certificación FIPS. Nuestro consejo es que, en primer lugar, te pongas en contacto con una consultora, como jtsec, antes de iniciar cualquier otro paso.

¿Cuántos niveles de garantía hay para FIPS 140-3?

Hay cuatro niveles de garantía para FIPS 140-3, del 1 al 4. La norma establece cuatro niveles cualitativos de seguridad crecientes, cuanto mayor sea el número, mayores serán los requisitos para superar la evaluación. Estos niveles pretenden cubrir el amplio abanico de posibles aplicaciones y entornos en los que se pueden emplear los módulos criptográficos; los más comunes son los niveles 1 y 2.

Preguntas frecuentes sobre ETSI EN 303 645

¿Qué es ETSI EN 303 645?

ETSI EN 303 645 es una norma europea que establece requisitos específicos de ciberseguridad para dispositivos IoT de consumo. Su objetivo es garantizar que estos dispositivos sean diseñados, desarrollados y mantenidos con seguridad en mente.

¿Qué abarca ETSI EN 303 645?

ETSI EN 303 645 abarca una amplia gama de requisitos de ciberseguridad para dispositivos IoT de consumo. Incluye aspectos como contraseñas seguras, actualizaciones seguras de firmware, protección contra acceso no autorizado, conexiones de red seguras y cifrado de datos personales.

¿Quién desarrolló la norma ETSI EN 303 645?

La norma ETSI EN 303 645 fue desarrollada por el Instituto Europeo de Normas de Telecomunicaciones (ETSI), que es una reconocida organización europea de normalización para tecnologías de la información y las comunicaciones.

¿Es obligatorio cumplir con ETSI EN 303 645?

El cumplimiento de ETSI EN 303 645 no es obligatorio por ley en la actualidad, pero se reconoce ampliamente y se alienta como una buena práctica para garantizar la ciberseguridad de los dispositivos IoT de consumo. Es posible que ciertas organizaciones industriales, certificaciones o entidades regulatorias requieran el cumplimiento.

¿A qué tipos de dispositivos se aplica ETSI EN 303 645?

ETSI EN 303 645 se aplica a una amplia gama de dispositivos IoT de consumo, que incluyen dispositivos domésticos inteligentes, dispositivos ponibles, juguetes conectados, dispositivos de atención médica y otros productos similares. Cubre dispositivos destinados al uso del consumidor y que están conectados a Internet.

¿Existen diferentes niveles de cumplimiento con ETSI EN 303 645?

ETSI EN 303 645 no especifica diferentes niveles de cumplimiento. En cambio, describe requisitos específicos que los dispositivos IoT de consumo deben cumplir. El cumplimiento generalmente se evalúa en función de si se cumple o no cada requisito.

¿Cómo pueden los fabricantes demostrar el cumplimiento con ETSI EN 303 645?

Los fabricantes pueden demostrar el cumplimiento con ETSI EN 303 645 implementando las medidas de ciberseguridad requeridas y documentando su adherencia a la norma. Esto puede implicar realizar autoevaluaciones, realizar pruebas de seguridad y proporcionar documentación relevante para demostrar el cumplimiento.

¿Se puede utilizar ETSI EN 303 645 a nivel global?

Si bien ETSI EN 303 645 es una norma europea, sus principios y requisitos se pueden aplicar a nivel global. La norma proporciona orientación valiosa para mejorar la ciberseguridad de los dispositivos IoT de consumo, independientemente de la ubicación geográfica.

¿ETSI EN 303 645 aborda los requisitos de privacidad?

Si bien ETSI EN 303 645 se centra principalmente en la ciberseguridad, también incluye algunos requisitos relacionados con la privacidad. Por ejemplo, aborda la protección de datos personales, el cifrado de información sensible y la gestión segura de credenciales de usuario.

¿Existen otras normas o regulaciones con las que ETSI EN 303 645 se alinee?

ETSI EN 303 645 se alinea con otras normas y regulaciones destacadas de ciberseguridad, como el Reglamento General de Protección de Datos (GDPR) en la Unión Europea y la Ley de Privacidad del Consumidor de California (CCPA) en los Estados Unidos. El cumplimiento de ETSI EN 303 645 puede ayudar a las organizaciones a cumplir con los requisitos de ciberseguridad de estas regulaciones.

¿Con qué frecuencia se actualiza ETSI EN 303 645?

ETSI EN 303 645 puede actualizarse periódicamente para reflejar las amenazas de ciberseguridad y las mejores prácticas en evolución. Se recomienda verificar las actualizaciones de ETSI para garantizar el cumplimiento de la versión más reciente de la norma.

¿Existe alguna certificación específica para el cumplimiento de ETSI EN 303 645?

En la actualidad, no existe una certificación específica para el cumplimiento de ETSI EN 303 645. El cumplimiento generalmente se autoevalúa por parte de los fabricantes o se evalúa mediante evaluaciones o auditorías de seguridad realizadas por terceros.

¿Las certificaciones incluyen disposiciones para la gestión continua de vulnerabilidades y parches?

La gestión continua de vulnerabilidades y parches es fundamental para mantener la seguridad de los dispositivos IoT. Verifique si las certificaciones requieren que el fabricante tenga procesos para la monitorización de vulnerabilidades, la aplicación oportuna de parches y las actualizaciones de seguridad.

¿Existen requisitos específicos de privacidad o protección de datos abordados por esta certificación?

La privacidad y la protección de datos son elementos integrales de la seguridad de IoT. Evalúe si las certificaciones abordan requisitos específicos de privacidad o protección de datos, como el cifrado de datos, los mecanismos de consentimiento del usuario, las técnicas de anonimización o el cumplimiento de regulaciones pertinentes de protección de datos.

¿Cómo se alinea esta certificación con las regulaciones regionales o internacionales de protección de datos (por ejemplo, GDPR, CCPA)?

Los dispositivos IoT deben cumplir con las regulaciones regionales o internacionales de protección de datos, como el Reglamento General de Protección de Datos (GDPR) en la Unión Europea o la Ley de Privacidad del Consumidor de California (CCPA) en Estados Unidos. Verifique si las certificaciones incorporan requisitos o principios alineados con estas regulaciones para garantizar el cumplimiento.

¿Se puede verificar esta certificación de forma independiente o confirmar con el organismo de certificación?

La verificación independiente agrega credibilidad a las certificaciones. Verifique si la certificación se puede verificar directamente con el organismo emisor de la certificación. Esto le permite confirmar la autenticidad y validez de las certificaciones reclamadas.

Preguntas frecuentes sobre CPSTIC

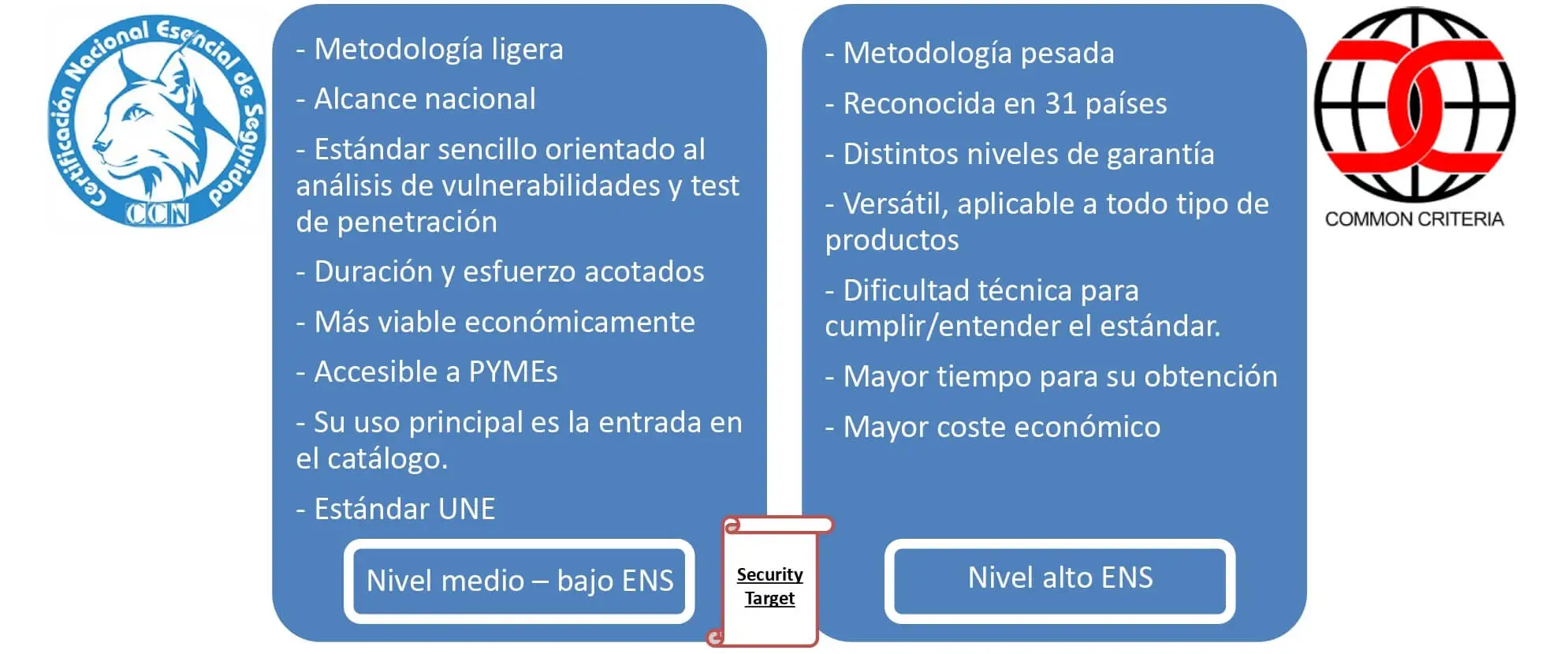

¿Qué certificaciones permiten acceder al catálogo CPSTIC?

Sólo existen dos certificaciones que permiten incluir un producto en el catálogo, LINCE y Common Criteria. Hemos de tener en cuenta que, un producto que obtenga una certificación Common Criteria, se le puede requerir una serie de pruebas complementarias por parte del catálogo para permitir el acceso al mismo, las denominadas evaluaciones complementarias STIC.

¿Qué es una evaluación complementaria STIC?

Es un tipo de evaluación que se requiere para algunos productos que cuentan con una certificación Common Criteria y que pretenden entrar en el catálogo. Básicamente consiste en complementar la certificación original con pruebas funcionales y test de penetración.

La STIC complementaria se requiere en el caso de que el alcance de la evaluación original (presentado en la declaración de seguridad) no cumpla con los RFS (Requisitos fundamentales de seguridad) determinados para una determinada familia de la taxonomía.

¿Qué tipos de productos se incluyen en el catálogo CPSTIC dependiendo del nivel de seguridad que se escoja?

El catálogo CPSTIC contempla dos tipos de productos dependiendo del nivel de seguridad (alto, medio o bajo) que el fabricante desee adquirir para su producto:

- Productos y servicios aprobados: Manejan información clasificada, por lo que el tipo de evaluación requerido para acceder al catálogo es Common Criteria y el nivel de seguridad alto.

- Productos y servicios cualificados: Son productos que tienen certificadas sus funcionalidades de seguridad y aptos para ser utilizados en sistemas afectados por el ENS, en cualquiera de sus categorías (Alta, Media y Básica). Pueden acceder superando una evaluación LINCE o Common Criteria.

Si mi producto no encaja dentro de la taxonomía ofrecida por el catálogo CPSTIC, ¿puedo incluirlo?

El catálogo se encuentra en constante evolución, por lo que va incorporando paulatinamente nuevas familias y categorías si así lo estima oportuno. En este caso, hay que acordar con el catálogo los requisitos fundamentales de seguridad del producto y crear la Declaración de Seguridad para su aprobación.

En estos, el catálogo puede tomar dos opciones: crear una taxonomía si considera que puede haber un número considerable de productos similares que se certifiquen, o, simplemente, recomendar su inclusión en la categoría “Otros”.

En jtsec hemos colaborado en la inserción de varios productos que, por su naturaleza, no podían incluirse en ninguna categoría de las existentes.

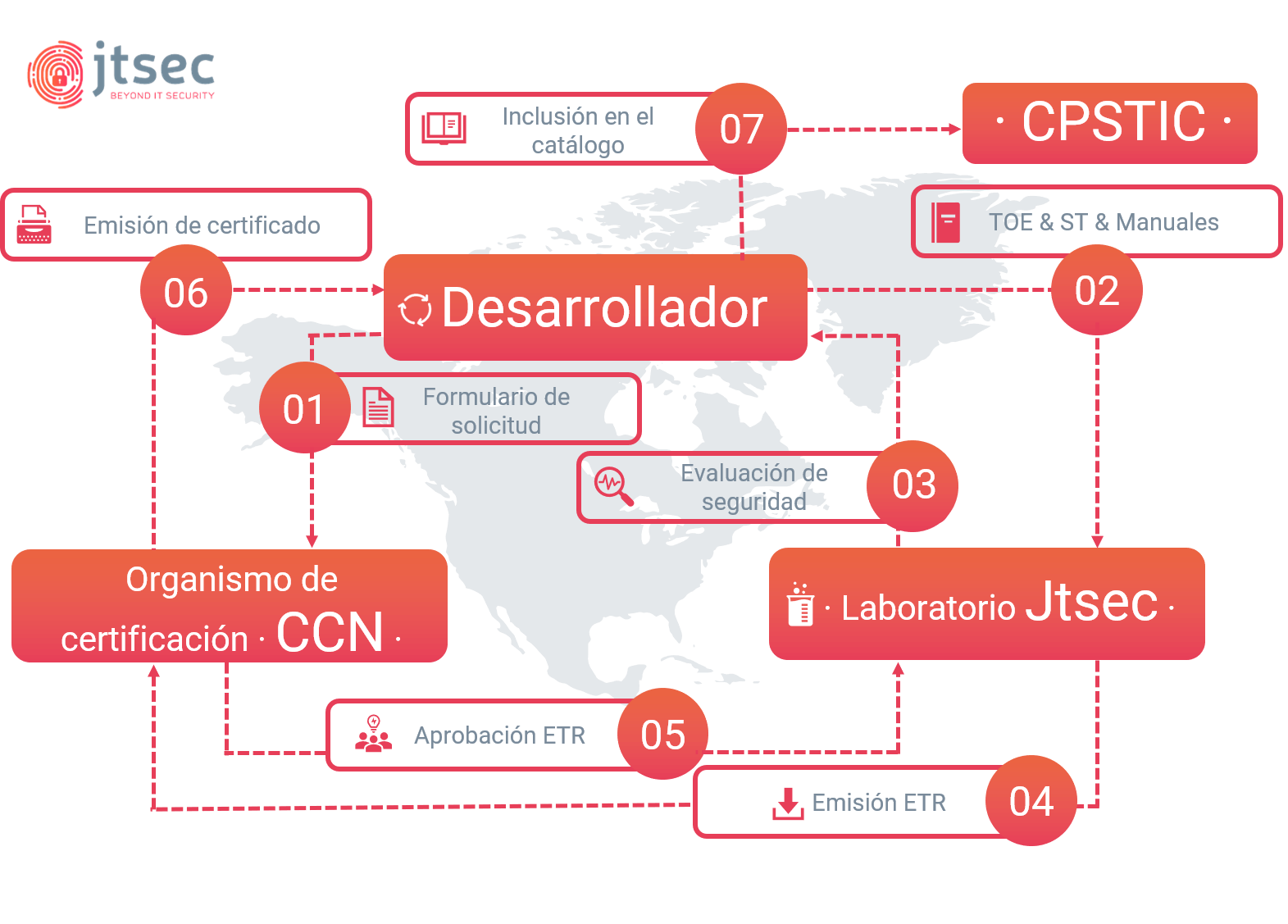

¿Qué proceso he de seguir para incluir mi producto en el catálogo?

El primer paso es analizar tu producto y los recursos internos de tu empresa, ya que obtener una certificación requiere un esfuerzo considerable. Lo segundo es analizar qué nivel de seguridad quieres alcanzar y qué mercado quieres abarcar. Si tu deseo es alcanzar el nivel de seguridad ENS alto y un mercado internacional, has de superar una evaluación Common Criteria para acceder al catálogo, si no es así, quizá sea mejor idea superar una evaluación LINCE que es más asequible en coste y tiempo, aunque su alcance se limita al mercado nacional.

Una vez tomada la decisión comienza la parte de consultoría del producto para la creación de la declaración de seguridad y en el caso de CC del resto de documentación requerida. Una vez aprobada la declaración de seguridad por parte del catálogo CPSTIC, se inicia la fase de evaluación (laboratorio) donde se le realizará la evaluación del producto incluyendo las pruebas funcionales, análisis de vulnerabilidades y test de penetración.

Al terminar la evaluación, se inicia la fase de validación por parte del Organismo de Certificación. Si la validación es considera de manera satisfactoria, se emite el certificado y se incluye el producto en el catálogo CPSTIC.

¿Cómo mantener actualizada la versión de mi producto en el catálogo CPSTIC?

Uno de los objetivos principales de CCN es mantener el catálogo CPSTIC lo más actualizado posible, para ello, lo más lógico es agilizar la cualificación e inclusión de los productos en dicho catálogo mediante el Proceso de Cualificación Continua.

Para tener una idea más certera sobre este proceso, os recomendamos revisar el post que creamos específicamente para esta temática. Este proceso tan dinámico de actualización de versiones, permite una gran flexibilidad a los fabricantes para que su producto certificado no se quede obsoleto en el catálogo.

¿Tiene que estar mi producto en el catálogo para poder trabajar con la Administración Pública?

A día de hoy NO es un requisito indispensable , aunque, bien es cierto, que es muy recomendable que esté. Todo apunta a que, en un futuro próximo, teniendo en cuenta la presencia e importancia que está tomando el catálogo y la cantidad de ciberataques sufridos por la Administración Pública, lo más lógico es que se priorice el uso de productos que hayan superado una evaluación de ciberseguridad , por lo tanto, unos requisitos mínimos de seguridad.

Además, se observa un aumento en el número de pliegos, tanto de la empresa privada como de la Administración Pública, que requieren a los solicitantes ofertar productos que estén incluidos en el catálogo. Esto supondrá una gran ventaja competitiva para aquellos fabricantes que ya cuenten con productos en el catálogo.

¿Qué laboratorios de ciberseguridad pueden realizar las pruebas de evaluación?

CCN reconoce una serie de laboratorios acreditados tanto para realizar evaluaciones LINCE como para las evaluaciones Common Criteria. Únicamente los laboratorios acreditados por el CCN tienen la capacidad para llevar a cabo las pruebas pertinentes para cualquiera de las dos metodologías de evaluación. jtsec es laboratorio acreditado para LINCE y para Common Criteria por ENAC.

¿Es necesario realizar el Informe Preliminar de Conformidad de los Requisitos Fundamentales de Seguridad (RFS)?

No es obligatorio, pero es altamente recomendable realizar este informe, ya que ahorra tiempo y evita posibles futuros problemas una vez iniciado el proceso. Permite saber en qué estado se encuentra el producto en relación al catálogo, hablando siempre en términos de seguridad. Cumplir de forma adecuada con los Requisitos Fundamentales de Seguridad que requiere el catálogo es importante, pero no absolutamente imprescindible cumplir con todos.

¿Es necesario realizar el Informe Preliminar de Conformidad de los Requisitos Fundamentales de Seguridad (RFS)?

Lo recomendable es cumplir con todos los Requisitos Funcionales de Seguridad, sin embargo, muchas veces, las taxonomías no casan perfectamente con todos los productos.

En esos casos hay que justificar a CPSTIC que existen otras medidas que hagan que el incumplimiento de ese requisito no afecte a la seguridad del producto.

¿Qué sucede si mi producto no cumple con un RFS de la taxonomía?

Lo recomendable es cumplir con todos los Requisitos Funcionales de Seguridad, sin embargo, muchas veces, las taxonomías no casan perfectamente con todos los productos.

En esos casos hay que justificar a CPSTIC que existen otras medidas que hagan que el incumplimiento de ese requisito no afecte a la seguridad del producto.

¿Es posible cualificar un servicio en la nube?

Sí, como antes hemos comentado, CCN trabaja firmemente en la actualización y expansión del catálogo CPSTIC, por lo que ha añadido una nueva categoría a la taxonomía relativa a servicios en la nube. De hecho, los primeros proyectos piloto ya están en marcha.

Preguntas frecuentes sobre IEC 62443

¿Qué es IEC 62443?

IEC 62443 is a series of international standards developed by the International Electrotechnical Commission (IEC) that focuses on industrial automation and control systems (IACS) cybersecurity.

¿Qué abarca IEC 62443?

IEC 62443 abarca un conjunto completo de requisitos, pautas y prácticas de ciberseguridad diseñadas específicamente para los sistemas de control industrial. Trata aspectos como la seguridad de la red, el control de acceso, el endurecimiento del sistema, la gestión de la seguridad y el ciclo de vida de desarrollo seguro.

¿En qué se diferencia IEC 62443 de otras normas de ciberseguridad?

A diferencia de las normas de ciberseguridad de propósito general, IEC 62443 aborda específicamente los desafíos y requisitos únicos de los sistemas de control industrial. Considera la naturaleza crítica de estos sistemas y el impacto potencial de las amenazas cibernéticas en la seguridad, disponibilidad y confiabilidad.

¿Cuáles son las diferentes partes de la serie IEC 62443?

La serie IEC 62443 consta de varias partes, cada una centrada en diferentes aspectos de la ciberseguridad de los sistemas de control industrial. Estas partes incluyen conceptos y modelos, evaluación de riesgos, diseño del sistema, implementación del sistema, operación y mantenimiento, y capacidades de seguridad de los componentes del sistema.

¿Quiénes deben utilizar IEC 62443?

IEC 62443 está destinado a ser utilizado por diversas partes interesadas involucradas en el diseño, implementación, operación y mantenimiento de los sistemas de control industrial. Esto incluye a integradores de sistemas, fabricantes de equipos, propietarios de activos y profesionales de ciberseguridad que trabajan en entornos industriales.

¿Es obligatorio el cumplimiento de IEC 62443?

El cumplimiento de IEC 62443 no es obligatorio por ley, pero se recomienda encarecidamente y se adopta ampliamente en las industrias que dependen de los sistemas de control industrial. El cumplimiento con la norma demuestra un compromiso con la ciberseguridad y ayuda a mitigar los riesgos asociados con las amenazas cibernéticas.

¿Las organizaciones pueden obtener certificaciones de cumplimiento con IEC 62443?

Sí, las organizaciones pueden someterse a procesos de certificación para demostrar el cumplimiento con IEC 62443. La certificación generalmente la llevan a cabo organizaciones externas autorizadas por la IEC. Implica una evaluación de las prácticas de ciberseguridad de una organización y su alineación con los requisitos de la norma.

¿Existen diferentes niveles de cumplimiento dentro del marco de IEC 62443?

El marco de IEC 62443 define diferentes niveles de seguridad, que van desde SL1 (básico) hasta SL4 (altamente seguro). Estos niveles de seguridad ayudan a las organizaciones a determinar el nivel adecuado de medidas de seguridad requeridas según la evaluación de riesgos de sus sistemas de control industrial.

¿Cómo pueden las organizaciones implementar IEC 62443?

La implementación de IEC 62443 implica realizar una evaluación exhaustiva de riesgos, aplicar controles de seguridad, implementar arquitecturas de red seguras, realizar capacitaciones de concienciación en seguridad, establecer planes de respuesta a incidentes y monitorear y mantener regularmente la seguridad de los sistemas de control industrial.

¿Aborda IEC 62443 la seguridad física de los sistemas de control industrial?

Sí, IEC 62443 reconoce la importancia de la seguridad física de los sistemas de control industrial. Incluye requisitos y recomendaciones para el control de acceso físico, la videovigilancia, la protección ambiental y otras medidas para salvaguardar la infraestructura física de los IACS.

¿Aborda IEC 62443 el desarrollo seguro de software para sistemas de control industrial?

Sí, IEC 62443 incluye pautas y requisitos para el desarrollo seguro de software utilizado en sistemas de control industrial. Cubre prácticas seguras de codificación, verificación y validación de software y gestión de vulnerabilidades durante todo el ciclo de vida de desarrollo del software.

¿Es aplicable IEC 62443 a sistemas de control industrial heredados?

Sí, IEC 62443 se puede aplicar tanto a sistemas de control industrial nuevos como existentes, incluidos los sistemas heredados. La norma proporciona orientación sobre cómo evaluar y mejorar la ciberseguridad de los sistemas heredados con el tiempo.

¿Está alineada IEC 62443 con otras normas y regulaciones de ciberseguridad?

Sí, IEC 62443 se alinea con otras normas y regulaciones de ciberseguridad, como ISO 27001 y el Marco de Ciberseguridad del NIST. También tiene en cuenta regulaciones y requisitos regionales específicos de los sistemas de control industrial.

¿Con qué frecuencia se actualiza IEC 62443?

IEC 62443 se actualiza regularmente para mantenerse al día con las amenazas de ciberseguridad en evolución y las mejores prácticas. Es importante estar informado sobre las actualizaciones para garantizar el cumplimiento continuo con la versión más reciente de la norma.

¿Dónde puedo encontrar más información sobre IEC 62443?

Puede obtener más información sobre IEC 62443 en el sitio web de la IEC, que proporciona acceso a los documentos de la norma, publicaciones y recursos relacionados. Además, las empresas de consultoría y los profesionales de ciberseguridad con experiencia en sistemas de control industrial pueden brindar orientación y asistencia en la implementación de los requisitos de IEC 62443.

Preguntas frecuentes sobre IEC 62443-1

¿Qué es IEC 62443-4-1?

IEC 62443-4-1 es una parte específica de la serie IEC 62443 que se centra en los requisitos técnicos de seguridad para los sistemas de automatización y control industrial (IACS). Proporciona orientación sobre el ciclo de vida seguro de desarrollo de productos para componentes IACS.

¿Qué abarca IEC 62443-4-1?

IEC 62443-4-1 abarca los requisitos y recomendaciones de seguridad para el desarrollo seguro de componentes IACS. Trata temas como la gestión de seguridad, los principios de seguridad por diseño, las pruebas de seguridad, las prácticas de codificación segura y la gestión de vulnerabilidades.

¿Quiénes deben utilizar IEC 62443-4-1?

IEC 62443-4-1 está destinada a ser utilizada por fabricantes, integradores de sistemas y desarrolladores involucrados en el diseño y desarrollo de componentes IACS. Proporciona orientación sobre la implementación de medidas de seguridad a lo largo del ciclo de vida de desarrollo del producto.

¿Cómo se relaciona IEC 62443-4-1 con otras partes de la serie IEC 62443?

IEC 62443-4-1 es parte de la serie más amplia IEC 62443 sobre ciberseguridad de sistemas de control industrial. Se enfoca específicamente en el desarrollo seguro de componentes IACS, complementando otras partes de la serie que abordan diferentes aspectos de la seguridad de IACS.

¿Cuáles son los requisitos clave para el desarrollo seguro de productos según IEC 62443-4-1?

Los requisitos clave para el desarrollo seguro de productos, según IEC 62443-4-1, incluyen la incorporación de seguridad en el proceso de desarrollo, la realización de evaluaciones de riesgos de seguridad, la implementación de prácticas de codificación segura, la realización de pruebas de seguridad y garantizar la configuración y implementación seguras de los componentes.

¿El cumplimiento de IEC 62443-4-1 requiere certificación?

El cumplimiento de IEC 62443-4-1 no requiere una certificación específica. Sin embargo, las organizaciones pueden optar por someterse a auditorías o evaluaciones realizadas por terceros para demostrar el cumplimiento con la norma y ganar credibilidad.

¿Se puede aplicar IEC 62443-4-1 tanto a componentes de hardware como de software?

Sí, IEC 62443-4-1 es aplicable tanto a componentes de hardware como de software de los sistemas de control industrial. Proporciona orientación sobre cómo asegurar los procesos de diseño, desarrollo y prueba tanto de elementos de hardware como de software.

¿Cómo aborda IEC 62443-4-1 las prácticas de codificación segura?

IEC 62443-4-1 proporciona pautas para las prácticas de codificación segura, incluyendo el uso de estándares de codificación segura, pruebas de vulnerabilidad y procesos de revisión de código. Promueve la adopción de prácticas de codificación que minimicen las vulnerabilidades de seguridad en los componentes IACS.

¿IEC 62443-4-1 aborda las pruebas de seguridad y la gestión de vulnerabilidades?

Sí, IEC 62443-4-1 aborda las pruebas de seguridad y la gestión de vulnerabilidades como parte del ciclo de vida seguro de desarrollo de productos. Enfatiza la importancia de realizar pruebas de seguridad, incluyendo pruebas de penetración y evaluaciones de vulnerabilidades, e implementar un sólido proceso de gestión de vulnerabilidades.

¿Cómo aborda IEC 62443-4-1 la documentación de seguridad y la trazabilidad?

IEC 62443-4-1 enfatiza la necesidad de una documentación de seguridad completa a lo largo del ciclo de vida de desarrollo del producto. Esto incluye documentación relacionada con requisitos de seguridad, evaluaciones de riesgos, decisiones de diseño, resultados de pruebas de seguridad y trazabilidad de actividades relacionadas con la seguridad.

¿IEC 62443-4-1 es aplicable a componentes heredados?

Sí, IEC 62443-4-1 se puede aplicar tanto a componentes nuevos como existentes de sistemas de control industrial, incluidos los componentes heredados. Proporciona orientación sobre cómo evaluar la seguridad de los componentes heredados e implementar las medidas de seguridad necesarias para mitigar los riesgos.

¿Con qué frecuencia se actualiza IEC 62443-4-1?

Las normas IEC, incluyendo IEC 62443-4-1, se actualizan periódicamente para abordar las amenazas emergentes de ciberseguridad e incorporar las mejores prácticas de la industria. Es importante estar informado sobre las actualizaciones y revisiones para garantizar el cumplimiento con la versión más reciente de la norma.

¿Existen programas de certificación relacionados con IEC 62443-4-1?

Si bien IEC 62443-4-1 en sí misma no cuenta con programas de certificación específicos, algunos organismos de certificación pueden ofrecer certificaciones relacionadas con el desarrollo seguro de componentes IACS. Estas certificaciones pueden validar el cumplimiento de una organización con IEC 62443-4-1 y demostrar su compromiso con prácticas de desarrollo de productos seguros.

¿Se puede utilizar IEC 62443-4-1 en combinación con otras normas de ciberseguridad?

Sí, IEC 62443-4-1 se puede utilizar en combinación con otras normas y marcos de ciberseguridad para mejorar la postura general de ciberseguridad de los componentes IACS. Puede alinearse con normas específicas de la industria, regulaciones regionales y marcos internacionales como ISO 27001 o el Marco de Ciberseguridad del NIST.

¿Dónde puedo encontrar más información sobre IEC 62443-4-1?

Puedes obtener más información sobre IEC 62443-4-1 en el sitio web de la IEC, que proporciona acceso al documento de la norma en sí, así como recursos y orientación adicionales.

Preguntas frecuentes sobre IEC 62443-1

¿Qué es IEC 62443-4-2?

IEC 62443-4-2 es una parte específica de la serie IEC 62443 que se centra en los requisitos técnicos de seguridad para la integración de sistemas de automatización y control industrial (IACS).

¿Qué abarca IEC 62443-4-2?

IEC 62443-4-2 abarca los requisitos y recomendaciones de seguridad para el proceso de integración de sistemas IACS. Trata temas como la arquitectura segura de redes, la configuración segura de componentes de red, la comunicación segura y la segregación de redes.

¿Quiénes deben utilizar IEC 62443-4-2?

IEC 62443-4-2 está destinado a ser utilizado por integradores de sistemas, empresas de ingeniería y organizaciones involucradas en la integración de sistemas de automatización y control industrial. Proporciona orientación sobre la implementación de medidas de seguridad durante el proceso de integración del sistema.

¿Cómo se relaciona IEC 62443-4-2 con otras partes de la serie IEC 62443?

IEC 62443-4-2 es parte de la serie más amplia IEC 62443 sobre ciberseguridad de sistemas de control industrial. Se enfoca específicamente en los requisitos y recomendaciones de seguridad para la integración de sistemas, complementando otras partes de la serie que abordan diferentes aspectos de la seguridad de IACS.

¿Cuáles son los requisitos clave de seguridad para la integración de sistemas según IEC 62443-4-2?

Los requisitos clave de seguridad para la integración de sistemas establecidos en IEC 62443-4-2 incluyen el desarrollo de un plan de seguridad, la implementación de una arquitectura de red segura, la configuración segura de componentes de red, protocolos de comunicación seguros y una adecuada segregación de redes.

¿El cumplimiento de IEC 62443-4-2 requiere certificación?

El cumplimiento de IEC 62443-4-2 no requiere una certificación específica. Sin embargo, las organizaciones pueden optar por someterse a auditorías o evaluaciones realizadas por terceros para demostrar el cumplimiento con la norma y ganar credibilidad.

¿IEC 62443-4-2 se puede aplicar tanto a sistemas industriales nuevos como existentes?

Sí, IEC 62443-4-2 se puede aplicar tanto a sistemas industriales nuevos como existentes. Proporciona orientación sobre la implementación de medidas de seguridad durante el proceso de integración del sistema, independientemente de la edad o etapa del sistema.

¿Cómo aborda IEC 62443-4-2 la arquitectura de red segura?

IEC 62443-4-2 proporciona pautas para el diseño e implementación de una arquitectura de red segura para sistemas de control industrial. Cubre aspectos como la segmentación de redes, el control de acceso, la detección de intrusiones y la configuración segura de dispositivos de red.

¿IEC 62443-4-2 aborda la comunicación segura entre componentes del sistema?

Sí, IEC 62443-4-2 aborda los requisitos de seguridad para la comunicación entre componentes del sistema dentro de un sistema de control industrial. Enfatiza el uso de protocolos de comunicación seguros, encriptación y mecanismos de autenticación para proteger la integridad y confidencialidad de los datos.

¿Cómo aborda IEC 62443-4-2 la segregación de redes?

IEC 62443-4-2 proporciona orientación sobre la adecuada segregación de redes dentro de un sistema de control industrial. Describe los principios y prácticas para separar redes en función de zonas de seguridad e implementar medidas de control de acceso para evitar el acceso no autorizado entre zonas.

¿IEC 62443-4-2 es aplicable a sistemas basados en la nube o de acceso remoto?

Sí, IEC 62443-4-2 se puede aplicar a sistemas basados en la nube o de acceso remoto dentro del contexto de sistemas de control industrial. Proporciona recomendaciones para garantizar la seguridad de dichos sistemas, incluyendo autenticación segura, encriptación y protocolos de comunicación seguros.

¿Con qué frecuencia se actualiza IEC 62443-4-2?

Las normas IEC, incluyendo IEC 62443-4-2, se actualizan periódicamente para abordar las amenazas emergentes de ciberseguridad e incorporar las mejores prácticas de la industria. Es importante estar informado sobre las actualizaciones y revisiones para garantizar el cumplimiento con la versión más reciente de la norma.

¿Existen programas de certificación relacionados con IEC 62443-4-2?

Si bien IEC 62443-4-2 en sí misma no cuenta con programas de certificación específicos, algunos organismos de certificación pueden ofrecer certificaciones relacionadas con la integración segura de sistemas de control industrial. Estas certificaciones pueden validar el cumplimiento de una organización con IEC 62443-4-2 y demostrar su compromiso con prácticas de integración seguras.

¿Se puede utilizar IEC 62443-4-2 en combinación con otras normas de ciberseguridad?

Sí, IEC 62443-4-2 se puede utilizar en combinación con otras normas y marcos de ciberseguridad para mejorar la postura general de ciberseguridad de los sistemas de control industrial.Puede alinearse con normas específicas de la industria, regulaciones regionales y marcos internacionales como ISO 27001 o el Marco de Ciberseguridad del NIST.

¿Dónde puedo encontrar más información sobre IEC 62443-4-2?

Puedes obtener más información sobre IEC 62443-4-2 en el sitio web de la IEC, que proporciona acceso al documento de la norma en sí, así como recursos y orientación adicionales.