Es innegable el auge del uso de soluciones de videoidentificación en los últimos tiempos como método para permitir la gestión de todo tipo de trámites, eliminando así la necesidad de presencialidad. Sectores como la banca, seguros o legal incrementan paulatinamente el uso de software de videoidentificación en su día a día.

Por ello, el Ministerio de Asuntos Económicos y Transformación Digital, en el BOE núm. 115, de 14 de mayo de 2021, regulaba los métodos de identificación remota por vídeo para la expedición de certificados electrónicos cualificados. Lo que obliga a los prestadores de este tipo de servicios a validar sus soluciones en los términos que establece el anexo F11 de la Guía de Seguridad de las TIC CCN-STIC-140, del Centro Criptológico Nacional mediante la certificación del producto, teniendo como fecha tope hasta el 1 de julio de 2022 para la obtención de dicha certificación, período que se extendió hasta el 1 de Enero de 2023.

¿Qué es exactamente un producto de videoidentificación?

Según el anexo F.11 – M: Herramientas de Videoidentificación de la Guía de Seguridad de las TIC CCN-STIC 140: “surgen para dar respuesta a la necesidad de establecer mecanismos de autenticación e identificación remota, con el fin de contribuir en la reducción de los desplazamientos de los ciudadanos para realizar trámites, sin mermar sus derechos”.

Principales características de un producto de videoidentificación.

Existen características comunes en esta taxonomía de productos, tal y como refleja dicho anexo, entre las que podemos encontrar:

Requisitos de evaluación aplicados a herramientas de videoidentificación.

CCN establece una serie de requisitos fundamentales de seguridad para la evaluación de cada familia de producto.

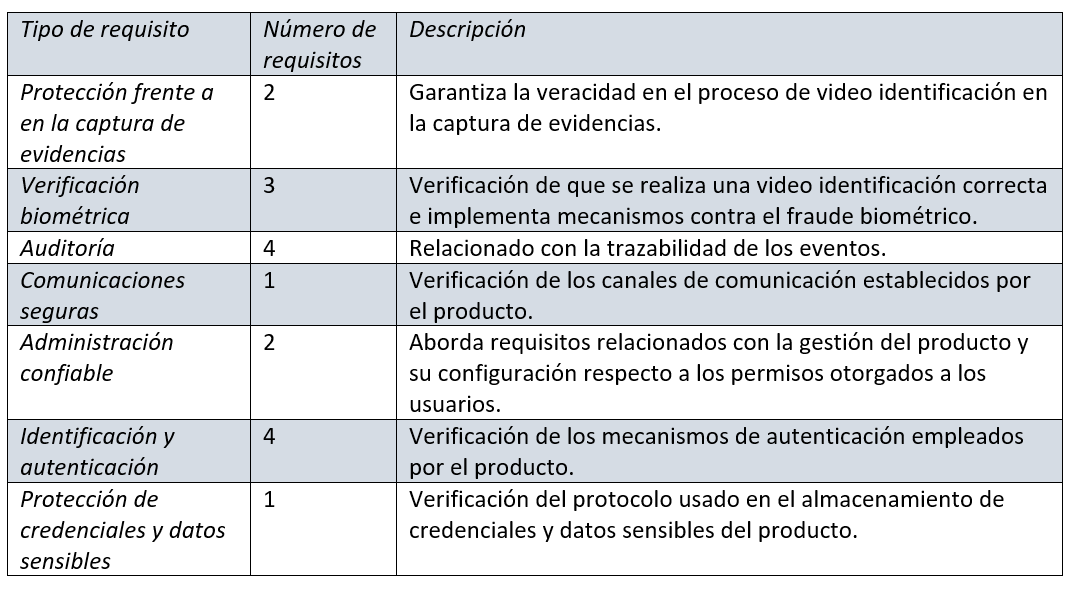

Los requisitos que se muestran a continuación son los que aplican a la familia de herramientas de videoidentificación, destacando los más específicos para este tipo de productos, contenidos en la funcionalidad de seguridad "Requisitos Videoidentificación". En este caso, podemos encontrar los requisitos específicos para esta taxonomía en el anexo F.11 - M: Herramientas de Videoidentificación de la Guía de Seguridad de las TIC CCN-STIC 140.

Pruebas de evaluación específicas para el módulo biométrico

Para la realización de las pruebas de evaluación del módulo biométrico (MEB) se debe seguir la siguiente Instrucción Técnica ofrecida por el organismo de certificación (OC) del CCN

En esta se tratan hasta 8 pruebas a realizar abarcando distintos tipos de ataques biométricos y de funcionalidad en los que se detalla a continuación:

P1.2M: Comprobar verificación correcta bajo distintos entornos

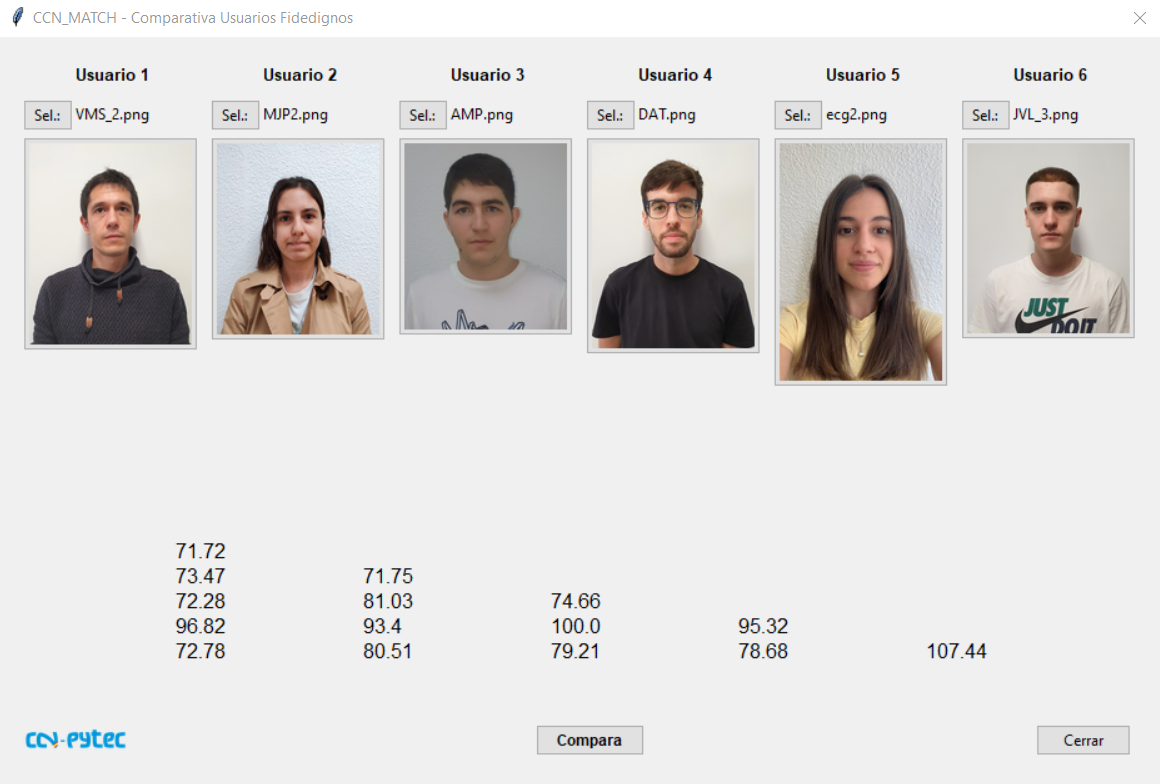

El objetivo de esta prueba es verificar que el producto funciona correctamente en los casos habituales de uso, suponiendo un uso cooperativo y mostrando la prueba de vida correspondiente. Para ello se seleccionan a 6 sujetos fidedignos definidos por la herramienta CCN_MATCH la cual pide un mínimo % de disimilitud entre ellos.

El resultado esperado de estas video identificaciones debería ser exitoso ya que el producto debería detectar que el usuario fidedigno que se está identificando es el que dice ser.

El resultado esperado de estas video identificaciones debería ser exitoso ya que el producto debería detectar que el usuario fidedigno que se está identificando es el que dice ser.

P1.6: Comprobar que el producto verifica la prueba de vidas

El objetivo de esta prueba será la de comprobar si el producto verifica la prueba de vida (el producto te pide que sonrías, levantes la mano, etc.) Para ello, el evaluador realizará todo el proceso de video identificación, pero al llegar al paso de mostrar la prueba de vida se quedará quieto sin realizarla.De esta manera si el resultado final de la video identificación es exitoso el producto estará fallando en esta prueba ya que carecerá de prueba de vida donde no puede demostrar si el usuario que se está identificando está vivo o no.

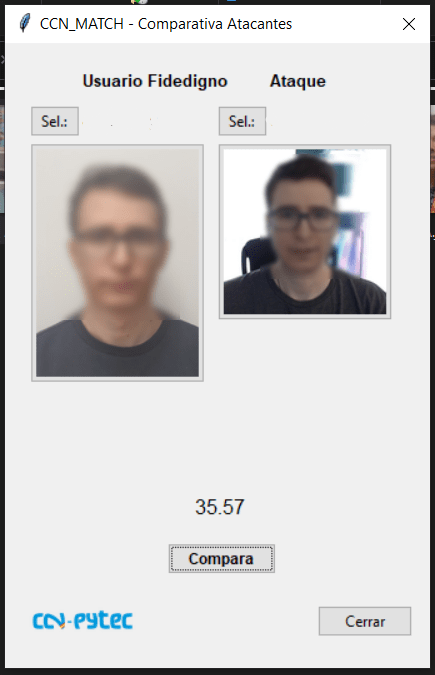

P3.1: Ataques de presentación de impostor

El objetivo de esta prueba es comprobar que el producto no es vulnerable a la suplantación de un usuario fidedigno por parte de un atacante el cual tiene un cierto % de parecido entre el usuario fidedigno usando la herramienta CCN_MATCH como se vería a continuación.

El atacante realizará todo el proceso de identificación y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

El atacante realizará todo el proceso de identificación y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

P3.3.2: Ataques de presentación usando vídeos

El objetivo de esta prueba es comprobar que el producto no es vulnerable a la suplantación de un usuario fidedigno por parte de un atacante que utilice un video del usuario fidedigno en el que previamente se estaba identificando.El atacante debe lograr un sincronismo entre el vídeo del usuario y el momento exacto en el que se encuentra el proceso de identificación para mostrar la prueba de vida.

El resultado esperado de esta video identificación debería ser no exitoso ya que el producto debería detectar que lo que está viendo es un video pregrabado de una video identificación y no es un escenario real.

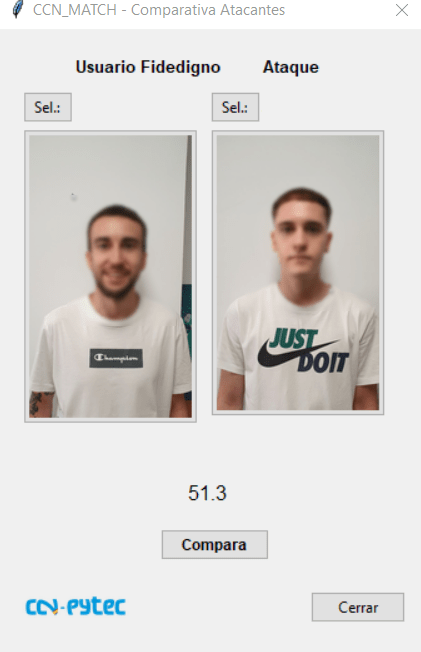

P3.3.3: Ataques de presentación usando máscaras de muy bajo coste

El objetivo de esta prueba es comprobar que el producto no es vulnerable a la suplantación de un usuario fidedigno por parte de un atacante que utilice una máscara de bajo coste como puede ser de cartón o de tela como vemos en la siguiente imagen.

El evaluador debe realizar todo el proceso de identificación mostrando la prueba de vida con la máscara de bajo coste y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

El evaluador debe realizar todo el proceso de identificación mostrando la prueba de vida con la máscara de bajo coste y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

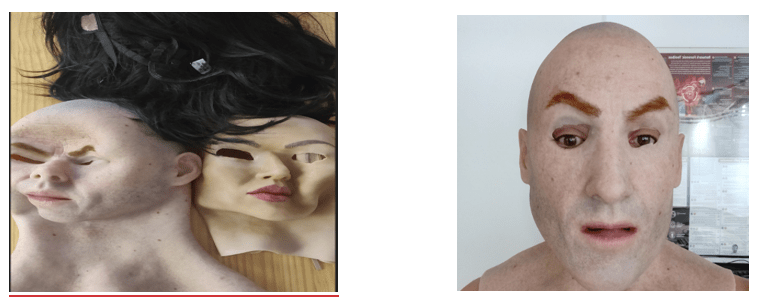

P3.3.4: Ataques de presentación usando máscaras avanzadas

El objetivo de esta prueba es comprobar que el producto no es vulnerable a la suplantación de un usuario fidedigno por parte de un atacante que utilice una máscara avanzada como puede ser unas máscaras profesionales y realistas como las que vemos en la siguiente imagen.

P3.3.5: Ataques de presentación usando maquillaje

El objetivo de esta prueba es comprobar que el producto no es vulnerable a la suplantación de un usuario fidedigno por parte de un atacante que utilice maquillaje para poder asemejarse al rostro del usuario fidedigno como se muestra en la siguiente imagen.

El atacante maquillado debe realizar todo el proceso de identificación mostrando la prueba de vida y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

El atacante maquillado debe realizar todo el proceso de identificación mostrando la prueba de vida y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

P3.3.6: Ataques usando herramientas informáticas de Deepfake

El objetivo de esta prueba es comprobar que el producto no sea vulnerable a la suplantación de un usuario fidedigno por parte de un atacante que utilice herramientas informáticas de Deepfake.Como se puede ver a continuación, el evaluador ha entrenado un modelo del rostro del usuario fidedigno para conseguir hacerse pasar por él.

El atacante con el Deepfake activado debe realizar todo el proceso de identificación mostrando la prueba de vida y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

El atacante con el Deepfake activado debe realizar todo el proceso de identificación mostrando la prueba de vida y comprobará si el resultado final de video identificación del producto es exitoso o no, siendo no exitoso el resultado favorable para esta prueba.

Evaluación de productos de videoidentificación, ¡podemos ayudarte!

Como laboratorio experto en evaluaciones de esta taxonomía de productos bajo la metodología LINCE, contamos con la experiencia necesaria en caso de que desees evaluar tu producto e incluirlo en esta categoría.

Como laboratorio líder en evaluaciones LINCE, nuestra experiencia y capacitación te ayudarán a que el proceso de certificación sea lo más ágil posible, reduciendo así el tiempo y recursos necesarios por parte de nuestros clientes.

Si quieres obtener una certificación de ciberseguridad válida para tu solución de video identificación, estaremos encantados de ayudarte.