Ayer día 13 de febrero, podíamos leer en diversos medios online dedicados a la tecnología y a los móviles en particular (Xataka, Globbsecurity o Movilzona que nosotros hayamos visto), una noticia en la que se venía a decir que el Samsung Galaxy S8 era el móvil más seguro según el CNI.

Varias personas nos han consultado sobre este asunto de manera informal, así que hemos decidido escribir este artículo para intentar un poco aclarar qué es lo que ha pasado realmente.

En primer lugar, conviene aclarar que el CNI es el encargado de velar por la seguridad de las tecnologías de la información en el ámbito de la administración española (Ley 11/2002 de 5 de Mayo). Para ello, se crea dentro de la estructura del CNI el Centro Criptológico Nacional o CCN (RD 421/2004, de 12 de marzo).

Entre las tareas atribuidas al Centro Criptológico Nacional, están las siguientes funciones:

- Elaborar y difundir normas, instrucciones, guías y recomendaciones para garantizar la seguridad de los sistemas de las tecnologías de la información y las comunicaciones de la Administración, como las ya conocidas guías CCN-STIC.

- Constituir el organismo de certificación del Esquema nacional de evaluación y certificación de la seguridad de las tecnologías de información, mediante el que siguiendo estándares internacionales como Common Criteria (ISO/IEC 15408) y a través de laboratorios acreditados, se certifica la seguridad de todo tipo de productos.

- Valorar y acreditar la capacidad de los productos de cifra y de los sistemas de las tecnologías de la información, que incluyan medios de cifra, para procesar, almacenar o transmitir información de forma segura

Además, en 2015 se terminó de dar forma al Esquema Nacional de Seguridad, obligando a cada entidad dentro de la administración (ayuntamientos, diputaciones, universidades, …) a seguir ciertas políticas de seguridad en la implantación de sus sistemas de una manera similar a la que proponen otras normas internacionales como como ISO 27001, estableciendo para cada administración un nivel de riesgo en función de la criticidad información manejada (bajo, medio o alto).

Dentro del ENS se recogen 75 medidas de seguridad, entre ellas, para administraciones de criticidad ALTA (en algunos casos al nivel medio), se requiere el uso de Componentes Certificados ([OP.PL.5]):

Se utilizarán preferentemente sistemas, productos o equipos cuyas funcionalidades de seguridad y su nivel hayan sido evaluados conforme a normas europeas o internacionales y que estén certificados por entidades independientes de reconocida solvencia.

Es decir, que si la administración tiene que elegir entre dos productos similares, debería escoger el que está certificado.

Ésta exigencia en el uso de productos certificados no es nueva, sino que ya aparecía en el Artículo 18 del Real Decreto 3/2010, de 8 de enero por el que se regula el Esquema Nacional de Seguridad, atribuyendo al Organismo de Certificación la responsabilidad de determinar cuáles son los criterios para decidir si un producto está o no certificado, tal y como vimos anteriormente entre las responsabilidades del CCN.

Resumiendo lo dicho hasta ahora: el Organismo de Certificación, que está dentro del CCN y que a su vez está dentro del CNI, es el responsable de decir qué productos deben ser utilizados en la administración para cumplir con el ENS atendiendo a normas internacionales (Common Criteria).

Cabe señalar además, que por virtud de acuerdos internacionales (CCRA), un producto certificado Common Criteria es válido con independencia del país en el que se certifique.

Como es sabido por todos, NO ES POSIBLE DETERMINAR SI UN PRODUCTO ES SEGURO, lo que si que es posible es afirmar, con cierto grado de garantía, que un producto cumple con una especificación de seguridad.

Por esta razón, cuando un producto es certificado bajo la norma Common Criteria, se hace:

- Contra un documento que contiene una especificación de requisitos de seguridad y un determinado entorno de uso: La declaración de Seguridad o ST por sus siglas en inglés (Security Target).

- Contra un nivel de garantía o EAL (Evaluation Assurance Level), que va desde EAL1 a EAL7.

De manera general, el ENS establece las guías para la adquisición de componentes certificados (ver CCN-STIC-813 ):

img src=/assets/img/blog/entries/12/image1.jpg/El principal problema que plantea esta forma de actuar en la adquisición de productos es que cada administración debía revisar todos los productos certificados en todo el mundo y revisar la Declaración de Seguridad de cada uno para ver si se adaptaba a los requisitos de seguridad y funcionalidad de dicha administración.

Este problema es solucionado en muchas administraciones de todo el mundo mediante el uso de los Perfiles de Protección, que vienen a ser como plantillas de tipos de productos contra la que pueden declarar conformidad una Declaración de Seguridad.

En España, sin embargo, el CCN, para facilitar aún más la labor de las administraciones decidió crear dos herramientas:

Por un lado, el Catálogo de Productos de Seguridad TIC (CPSTIC), un catálogo donde las administraciones pueden revisar para cada tipología de productos, cuáles son los recomendados para su uso en función de la categoría de sus sistemas según el ENS.

Y por otro lado la taxonomía(guía CCN-STIC 140), que contiene las diversas categorías de producto que aparecerán en el Catálogo CPSTIC así como qué medidas de las propuestas por el Esquema Nacional de Seguridad para un sistema de información contribuyen a implementar.

Para cada familia de productos, la taxonomía proporciona un anexo con los requisitos funcionales de seguridad que deben cumplir los productos de dicha familia, haciendo en muchos casos referencia a un Perfil de Protección equivalente, de manera que un producto certificado conforme a ese Perfil, puede entrar directamente en el catálogo.

Para que un producto de un determinado fabricante sea incluido en el catálogo (guía CCN-STIC 106), es necesario que se realice una solicitud al CCN y se cumpla uno de los siguientes casos:

- Si el producto posee certificación Common Criteria y declara conformidad contra el Perfil de Protección reconocido por el anexo de la familia a la que pertenece, pasará directamente al catálogo.

- Si el producto posee certificación Common Criteria y no declara conformidad con un PP reconocido, pero cubre los Requisitos Funcionales de Seguridad que solicita el anexo, pasará directamente al catálogo.

- Si el producto no posee certificación Common Criteria, y de manera excepcional es considerado de interés estratégico para la Administración puesto que no existe otro similar que haya sido certificado, puede ser sometido a una evaluación STIC conforme a los Requisitos Funcionales de Seguridad que solicita el anexo por parte de un laboratorio acreditado por el Organismo de Certificación.

Volviendo al teléfono de Samsung, este se encontraría en la familia de “Dispositivos móviles” de la taxonomía, y le aplicarían los requisitos del Anexo F.1. de la guía CCN-STIC-140. En dicha guía se hace referencia directa al Perfil de Protección americano “Mobile Device Fundamentals” en sus versiones 2.0, 3.0 y 3.1 o al Perfil de Protección español “Protection Profile for Trusted platform for secure communications”, exigiéndose conformidad con un PP o los mismos requisitos con un nivel de garantía EAL2 o superior.

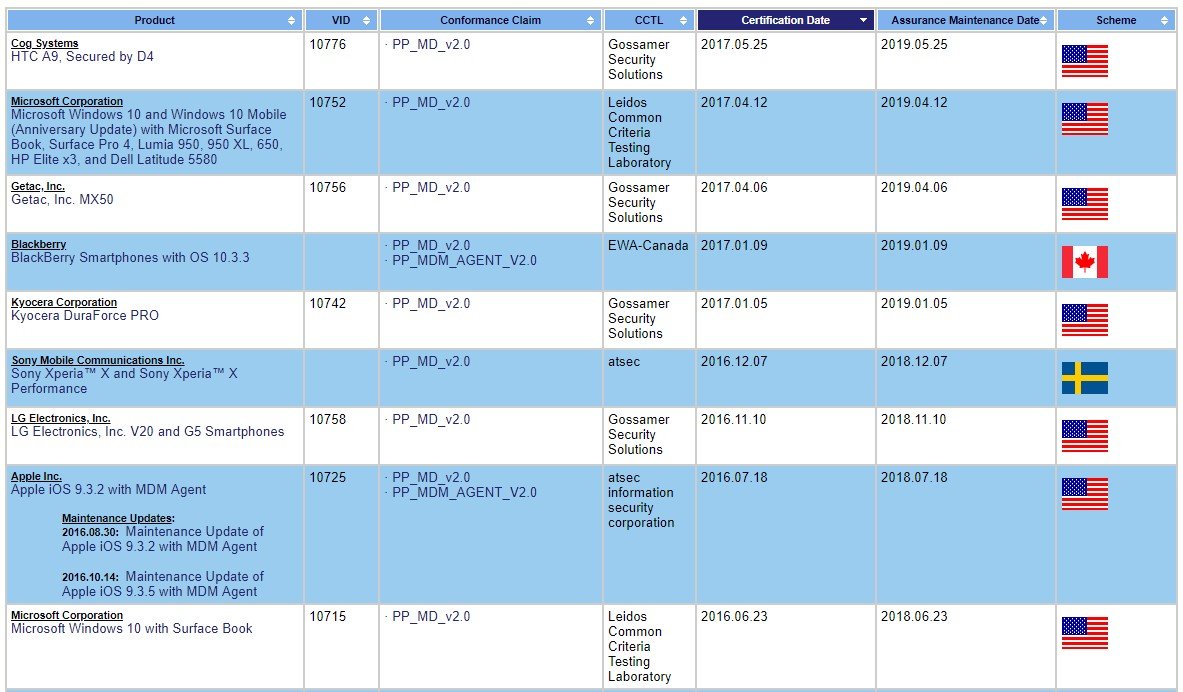

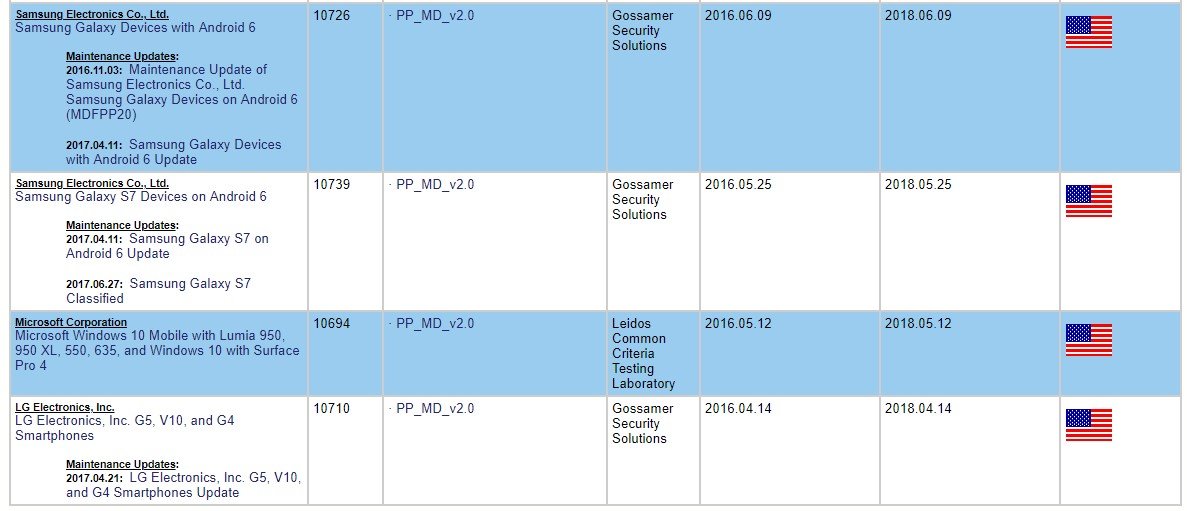

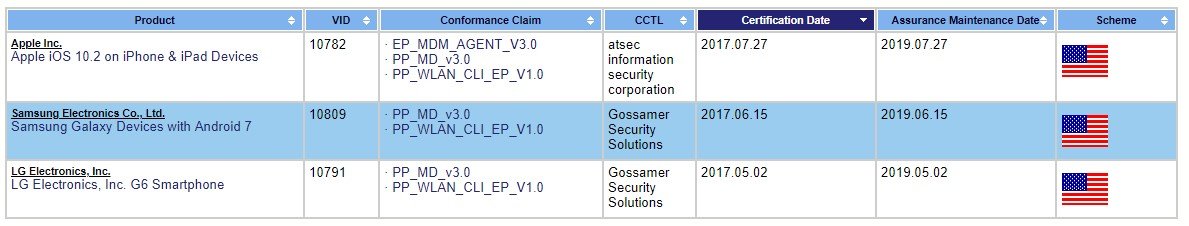

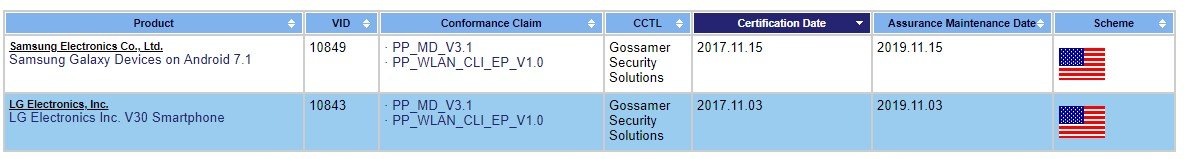

A día de hoy, no existe ningún producto certificado contra el perfil de protección nacional, sin embargo, si buscamos en la página del NIAP (National Information Assurance Partnership), el equivalente estadounidense al Organismo de Certificación español, entre los productos certificados contra los perfiles de protección “Mobile Device Fundamentals” encontramos los siguientes productos:

Versión 2.0

Versión 3.0

Versión 3.1

Y como se puede apreciar, los dispositivos Samsung Galaxy son conformes con uno de los Perfiles de Protección requeridos por el CCN.

Observando la ST los modelos concretos certificados fueron los siguientes, coincidiendo los dos primeros con los que han sido cualificados en el catálogo:

Como además la certificación está realizada en un país dentro del acuerdo de reconocimiento mutuo (CCRA); esto permite a Samsung hacer valer el certificado en España.

Si miramos la descripción del producto en el catálogo CPSTIC (Edición diciembre 2017) observamos que la versión concreta cualificada, coincide con los dos primeros modelos certificados de la ST mostrada en la imagen anterior.

Como parte de una certificación Common Criteria, es imprescindible proporcionar unas guías de operación y configuración segura, y puesto que las proporcionadas por Samsung al NIAP para superar la certificación se encuentran obviamente en inglés, con muy buen criterio, el CCN en colaboración con Samsung ha realizado una traducción y adaptación a la administración española de estas guías, publicadas como el Procedimiento de Empleo CCN-STIC 1601 Configuración segura de Samsung Galaxy S8.

En esta guía, entre otras aparecen las siguientes exigencias de configuración para tener la Configuración Recomendada por el CCN:

- Existencia de una solución MDM (Mobile Device Management) bajo control real de la organización donde se utilice el teléfono (on-premise), con sus túneles VPN, servicios de directorio y certificados, perfil de seguridad…

- Uso de la TrustZone y de contenedores Knox si se necesita segmentación.

- Uso de Trusted Boot

- No permitir mover aplicaciones al contenedor Knox

- Deshabilitar Google Play y Samsung Galaxy Apps o permitir solo aplicaciones de una lista definida por los administradores del MDM

- Impedir depuración USB y el almacenamiento USB

- Exigir cifrado interno

- Deshabilitar la SD

- Contraseña compleja de mínimo 8 caracteres que debe ser cambiada cada 90 días

- Deshabilitar USB, Bluetooth y NFC a menos que exista necesidad justificada

- Autenticación de certificado cliente para el correo

La Configuración Recomendada por el CCN está pensada para entornos empresariales MDM, no para usuarios finales, y requiere deshabilitar mucha funcionalidad que para un usuario normal sería impensable.

Queda patente por tanto que gracias al esfuerzo del CCN, se está avanzando en materia de certificación en España, poniendo los medios para dotar de mayor seguridad a la administración mediante el empleo de productos certificados.

Sin duda Samsung ha hecho un gran trabajo certificando el producto y dando el soporte necesario para realizar un bastionado seguro de sus teléfonos.

Samsung Galaxy S8 ha sido uno de los primeros productos en entrar en el catálogo pero no será el último. Esta iniciativa del CCN permitirá dotar a la administración de mayor seguridad en la adquisición de productos.

Para más información sobre el catálogo de productos o Common Criteria, no duden en contactarnos en hello@jtsec.es