Nueva metodología evaluación criptográfica creada por CCN, ¿cómo aplica y en qué consiste?

La criptografía se ha convertido, de unos años a esta parte, en una parte fundamental de la ciberseguridad de todo producto. Por ello, CCN ha decidido crear una metodología para la evaluación de mecanismos criptográficos que podrá ser aplicada a todos aquellos productos que se certifiquen/cualifiquen usando estándares como Common Criteria y LINCE, así como, para los que se prueben directamente contra la propia metodología como evaluación criptográfica.

Desde jtsec nos sentimos especialmente orgullosos de

poder participar en la creación de esta nueva metodología que servirá de referente nacional y europeo y en la que llevamos trabajando cerca de dos años y que tuvimos la oportunidad de presentar en las

XVI Jornadas STIC CCN-CERT y en el

EU Cybersecurity Act Conference 2023.

Motivaciones para la creación de una nueva metodología criptográfica

Los diferentes estándares y documentos relacionados con la criptografía tanto en España (CCN STIC – 130, CCN STIC – 221 o MEC), como a nivel internacional/europeo (

FIPS,

SOG-IS ACM y

HEP) no se ajustan perfectamente a la evaluación de mecanismos criptográficos.

La nueva metodología de evaluación criptográfica creada por CCN busca

crear un modelo único para las evaluaciones criptográficas mencionadas anteriormente, orientado a los productos cuya funcionalidad principal requiera de criptografía (VPN, cifradores, comunicaciones seguras, etc.),

definiendo las tareas a realizar por el evaluador de cara a verificar a los requisitos a cumplir por los productos. Con esta nueva metodología evitamos crear un exceso de carga para el laboratorio, que las evaluaciones se extiendan en el tiempo, así como incomprensión en muchas ocasiones por parte del fabricante en cuanto a qué criterios se siguen durante el proceso de selección de que partes se incluyen y excluyen de la evaluación.

Estructura de la metodología

Esta nueva metodología se ha creado teniendo en cuenta cuatro pilares fundamentales:

Requisitos criptográficos definidos por CCN: Establece las tareas de evaluación para que el evaluador verifique que los requisitos de implementación se están cumpliendo, y, además, verificar que se están llevando a cabo de forma correcta la ejecución de los self-test y la gestión de los Parámetros Sensibles de Seguridad (PSS), los cuales, engloban los Parámetros Públicos de Seguridad (PSS) y los Parámetros Críticos de Seguridad (PCS).

Mecanismos Criptográficos aprobados por CCN: Define los algoritmos criptográficos aprobados por CCN en la CCN-STIC 221 y la parametrización asociada a cada uno de ellos. El evaluador deberá verificar que los mecanismos criptográficos implementados por el TOE cumplen con las directrices presentadas por CCN en la guía CCN-STIC 221.

Tests de conformidad: Es necesario verificar la correcta operación de los mecanismos criptográficos implementados en el TOE. Para ello es necesario, ejecutar tests haciendo uso de vectores de entrada que producen respuestas conocidas, que determinarán si los mecanismos y primitivas criptográficas empleadas por el TOE se han operan de forma adecuada, verificando además, parametrizaciones y valores límite que suelen inducir a error.

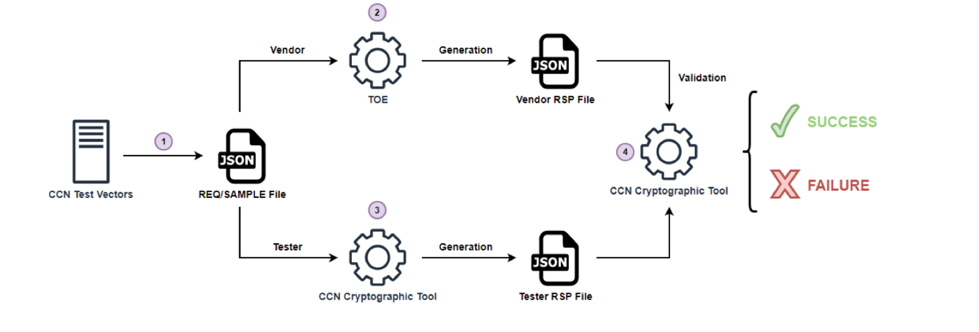

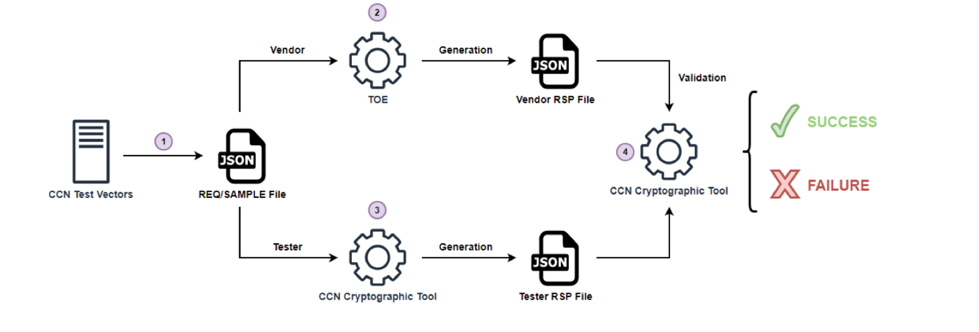

Para ello, es necesario hacer uso de la herramienta que desde jtsec estamos creando junto con CCN, para la validación de módulos criptográficos. Su uso se basa en la generación de los test de entrada (archivos REQ) para cada algoritmo implementado en el TOE, los cuales, se les proporcionan a los fabricantes, junto con ejemplos de cada algoritmo (archivos SAMPLE), para que, utilizándolos como entrada en el TOE, el fabricante genere los archivos de respuesta/salida a los mismos (archivos Vendor RSP). Una vez el cliente ha generado dichos archivos de respuesta, será necesario comparar que son correctos, utilizando para ello, los archivos de respuesta (Tester RSP) generados por la herramienta, para verificar que coinciden, y que, por tanto, el TOE opera de forma adecuada.

*Diagrama del proceso de evaluación de las pruebas de conformidad

*Diagrama del proceso de evaluación de las pruebas de conformidad

Errores comunes de implementación: Es necesario verificar que los mecanismos criptográficos implementados en el TOE, están libres de los errores comunes que se comenten a la hora de su implementación. Para evitar dichos errores en los mecanismos criptográficos implementados en el TOE y presentados por el SOG-IS en la guía SOG-IS Harmonised Cryptographic Evaluation Procedures.

Conclusiones

Con esta nueva metodología con la que se ha buscado generar un marco común de evaluación, se podría decir, que, España con la colaboración de jtsec:

Se posiciona como punta de lanza en la creación de una metodología de evaluación criptográfica.

Es pionera en la creación de una herramienta de validación de la conformidad en los algoritmos conforme a los mecanismos criptográficos aprobados en España y Europa.

Ha contribuido para complementar los esfuerzos en ciberseguridad a nivel europeo.

Promueve la unificación de criterios en el sector para facilitar el día a día tanto a laboratorios como a fabricantes.

*Diagrama del proceso de evaluación de las pruebas de conformidad

*Diagrama del proceso de evaluación de las pruebas de conformidad

.jpg)