El pasado 12 de mayo, ciber-criminales llevaron a cabo un ataque a escala mundial basado en el ransomware llamado WannaCrypt, que afectó a un gran número de importantes empresas en varios países. Mientras los rumores sobre grandes empresas que se veían forzadas a detener sus servicios se expandían a toda velocidad en internet y redes sociales, el número de países y compañías atacadas se iba incrementando. La incertidumbre y cierto grado de temor se asentaron en la opinión pública, que leía atónita sobre hackers que secuestraban información importante de empresas de talla mundial.

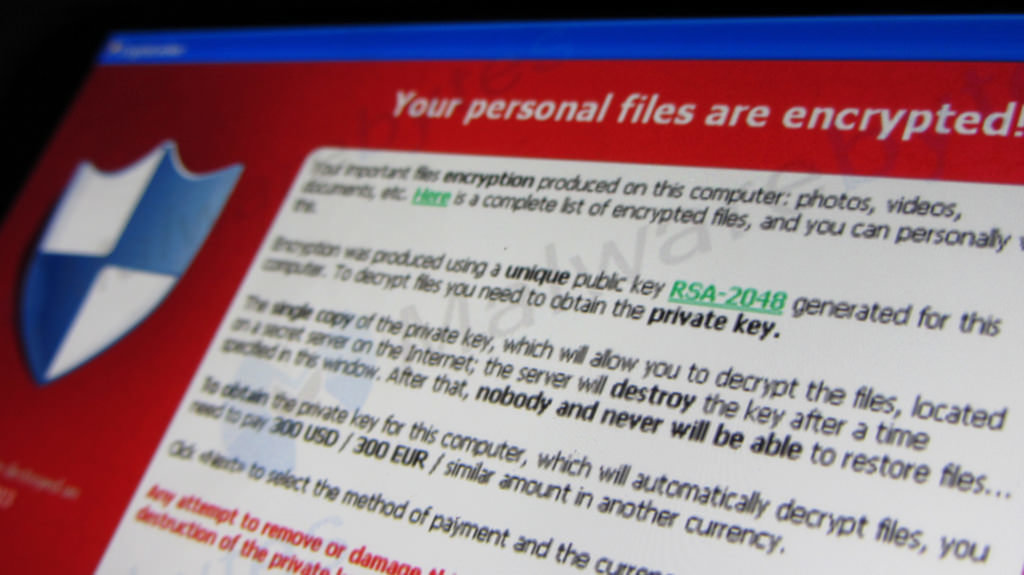

Ese mismo día, un poco más tarde, se iba dando a conocer más información sobre los detalles técnicos del ataque. El software que se propagaba infectando los sistemas de las empresas era un tipo de ransomware llamado WannaCrypt. El ransomware es un tipo de software malicioso que cifra los archivos del disco duro de la víctima, dejándolos inutilizables y hacienda imposible accede a la información que contienen. Después, el ransomware pide a la víctima un pago, normalmente en bitcoins, a cambio de la clave para descifrar los archivos. Es más, se informa al usuario que si no paga en un plazo de unos cuantos días, jamás se le entregará la clave y perderá sus archivos para siempre.

Como resultado, los propietarios de la información secuestrada en los ordenadores afectados podrían ser forzados a pagar para recuperar sus datos. Dado que muchos de los sistemas atacados pertenecían a empresas importantes, se presumía que dicha información era crítica y su pérdida podría afectar a servicios, clientes o secretos de negocio. La pregunta que todo el mundo se hacía era la misma: ¿cómo pudo ocurrir eso? Las empresas de primera línea mundial se supone que hacen enormes inversiones en ciber-seguridad y, de repente, habían sido atacadas y su información estaba en peligro. Un detalle importante es que todos los equipos afectados por el ataque usaban el sistema operativo Windows. Unas horas más tarde, Microsoft publicaba un artículo donde explicaban todos los detalles del reciente ataque.

En resumen, el software malicioso se introdujo en los ordenadores utilizando técnicas de ingeniería social y correos electrónicos fraudulentos o phishing, que son correos que parecen provenir de un remitente legítimo pero contienen un adjunto o un enlace a una descarga de malware). Una vez que el malware se descargaba en los ordenadores de los usuarios, se propagaba a través de la red local explotando una vulnerabilidad (CVE-2017-0145) que afectaba a sistemas operativos Windows anteriores a Windows 10.

Lo curioso de esta historia es que Microsoft ya había publicado una actualización de seguridad que corregía dicha vulnerabilidad. La fecha de publicación de dicha actualización fue el 14 de Marzo, casi dos meses antes del ataque. Llegados a ese punto, Microsoft culpó a los administradores de sistemas por no actualizar los equipos, mientras que los segundos alegaban que la instalación de actualizaciones en sistemas importantes requiere una gran cantidad de pruebas antes de que puedan ser puestas en producción. Además, incluso en los casos donde no fuse posible actualizar, existen mitigaciones bien conocidas, como deshabilitar algunas características antiguas del sistema operativo (SMB 1.0).

Llegados a este punto cabe preguntarse quién tenía razón. Puede parecer que dos meses es un tiempo razonable para realizar pruebas e instalar parches de seguridad críticos a los sistemas de producción. Más tarde, en redes sociales, algunas personalidades importantes del mundo de la ciber-seguridad ligadas a compañías afectadas, aseguraban que pudieron recuperar la información comprometida utilizando copias de seguridad previas al ataque y que todo había vuelto a la normalidad. Sin embargo, no podían negar el tiempo que los sistemas no habían estado operativos y el miedo que se había extendido a nivel global.

Si usted está leyendo este artículo y está ligado a una empresa o negocio que trabaja con información almacenada en sistemas informáticos, podría preguntarse si esto le podría haber ocurrido a usted. Quizás esté preocupado al respecto y probablemente debería estarlo. El ataque fue neutralizado hasta cierto punto y ese fin de semana todo el mundo parcheó sus sistemas pero, desde entonces, cientos de noticias sobre nuevas formas mutadas de WannaCrypt aparecen en los medios cada día. Si usted es un propietario, gerente o administrador de sistemas de una compañía que maneja información importante en sus sistemas informáticos, probablemente se preguntará qué puede hacer para prevenir el secuestro, o incluso el robo, de sus datos.

De cualquier modo, si empresas de talla mundial no pudieron defenderse del ciber-ataque de WannaCrypt, ¿cómo podría una pequeña o mediana empresa hacerlo? La respuesta es sencilla. Si su empresa es pequeña, montar ciber-defensas es más fácil, requiere menos esfuerzo y es más efectivo contra posibles amenazas.

La protección contra ciber-ataques y otras amenazas de los sistemas informáticos comienza por adoptar un conjunto de buenas prácticas informáticas. Para ello, existen algunas normas ISO, como catálogos de buenas prácticas, medidas de seguridad y procedimientos entre otros. Una de las normas ISO más populares orientadas a la seguridad de los sistemas informáticos es la norma ISO/IEC 27001.

La norma ISO/IEC 27001 define el concepto de SGSI: Sistema de Gestión de la Seguridad de la Información, un modelo para establecer, implementar, operar, monitorizar, revisar, mantener y mejorar la protección de activos de información para conseguir los objetivos de negocio. Un SGSI ayuda a establecer políticas, procedimientos y controles de cara a los objetivos de la compañía. Implantar la norma ISO/IEC 27001 en una empresa comprende varias fases. En las primeras etapas se realiza un inventario de activos de información, se identifican amenazas y riesgos para la información, así como su impacto, y se analizan y evalúan riesgos. Esta parte es altamente relevante para la seguridad, ya que nos hace conocer qué es lo que puede ser víctima de un ataque, cómo, y cuál sería su impacto. Además, se elabora una medición de probabilidades y costes asociados a los posibles incidentes de seguridad.

En las etapas más tempranas también se redacta una Política de Seguridad. Se trata de un documento de alto nivel donde se recogen los objetivos de seguridad de la información en la empresa y se explican los requisitos de negocio y contractuales relevantes para la seguridad de la información. Además, se elaboran una serie de políticas donde se detallan aspectos más concretos de la seguridad. Algunas de las más relevantes son:

- Política de control de acceso

- Política criptográfica

- Política de gestión de incidencias

- Política de destrucción y eliminación seguras

- Política de escritorio y pantalla limpios

- Política de copias de seguridad

- Política de transferencia de información

- Política de seguridad para relaciones con proveedores

- Política de teletrabajo

- Y otras, de acuerdo con las necesidades y objetivos de negocio

Estas políticas cubren los aspectos más importantes de la seguridad de la información a alto nivel. Además, muchas de ellas se apoyan en documentos técnicos más específicos llamados procedimientos. Los documentos de procedimientos proporcionan instrucciones técnicas concretas para acometer tareas mencionadas en las políticas. Por ejemplo, la política de copias de seguridad normalmente va acompañada de un procedimiento de copias de seguridad, donde se detalla cómo se realizan dichas copias.

Por otro lado, la norma ISO/IEC 27001 define un catálogo de controles de seguridad, que cubren aspectos muy específicos de la seguridad de la información. El catálogo es muy extensor y tiene un control para prácticamente cualquier cosa que se pueda imaginar relacionada con la seguridad. Algunos de los puntos cubiertos por estos controles son:

- Gestión de la seguridad de la información

- Organización interna de la seguridad de la información

- Dispositivos móviles y teletrabajo

- Seguridad en los recursos humanos antes, durante y después del empleo

- Responsabilidad sobre los activos

- Clasificación de la información

- Gestión de medios de almacenamiento de información

- Requisitos de negocio para el control de acceso

- Control de acceso de los usuarios

- Responsabilidades de los usuarios

- Control de acceso de las aplicaciones y el Sistema

- Controles criptográficos

- Áreas seguras

- Equipamiento

- Procedimientos operativos y responsabilidades

- Protección contra software malicioso

- Registro y monitorización

- Control del software operativo

- Gestión de vulnerabilidades técnicas

- Consideraciones sobre auditoria de los sistemas de información

- Gestión de la seguridad de las redes

- Transferencia de información

- Seguridad en el desarrollo y procesos de soporte

- Seguridad de la información en relaciones con los proveedores

- Gestión de entregas y servicios de los proveedores

- Gestión de los incidentes de la seguridad de la información y mejoras

- Continuidad de la seguridad de la información

- Redundancias

- Conformidad con requisitos legales y contractuales

- Revisión de la seguridad de la información

Cada uno de estos puntos incluye controles técnicos detallados, por lo que la lista es inmensa.

Las distintas políticas incluidas en el SGSI tal y como requiere la norma ISO/IEC 27001, junto con sus procedimientos, proporcionan un conjunto detallado de instrucciones para gestionar los aspectos más relevantes de la seguridad de la información en una empresa, y sirven para asegurar que el SGSI cumple con los controles de seguridad de la norma ISO/IEC 27001.

En resumen, la implantación de la norma ISO/IEC 27001 en la empresa hace que el negocio adopte un conjunto de políticas de seguridad y procedimientos que aseguran que el catálogo de controles de seguridad de la norma se cumplan. Esto deja a los sistemas de información de la empresa en un excelente estado en cuanto a la seguridad, y estarán protegidos contra la mayoría de las amenazas de seguridad que pueden comprometer la información. A este respecto, se elabora un documento llamado Declaración de Aplicabilidad, donde se detalla cómo se implementa cada control de seguridad. La implantación de la norma ISO/IEC 27001 tiene más fases que no se detallarán en este artículo. No obstante, es importante resaltar que se introduce un proceso de revisión continua. Siempre que se produzcan cambios en los sistemas de información u ocurra un incidente, el SGSI es revisado y, si es preciso, rediseñado y mejorado para asegurar que todo se mantiene actualizado y el SGSI puede responder a cada posible amenaza.

Si pensamos en el suceso del ransomware WannaCrypt, y nos situamos en un escenario en el que una compañía donde se ha implantado la norma ISO/IEC 27001, podemos ilustrar cómo podría haber ayudado a mitigar dicha amenaza.

En primer lugar, pensemos en si se podría haber evitado la descarga del malware. La vía de entrada del ransomware en los sistemas fue principalmente a través de correos electrónicos de phishing. En un escenario de ISO/IEC 27001 existen ciertos controles de seguridad que requieren una gestión de seguridad de la red para proteger la información y los sistemas de seguridad. De acuerdo con esto, la primera barrera sería un cortafuegos que no permitiría conectarse a un proveedor de correo electrónico distinto del corporativo, por tanto, si el se accedió a los correos de phishing a través de cuentas de correo personales, la amenaza se hubiera detenido ahí. Si asumimos que el correo de phishing se abrió desde una cuenta de correo corporativa, se pudieron dar varias circunstancias para prevenir que se descargara el malware al equipo. En primer lugar, la política de seguridad para relaciones con proveedores habría hecho que se eligiera un proveedor de correo de tuviera un buen filtro de phishing y se hubieran bloqueado tales correos. En Segundo lugar, nuestro cortafuegos habría bloqueado el propio e-mail o la descarga del malware incluido o enlazado en el mismo. De ese modo, nunca se hubiera a llegado a descargar el malware al equipo del usuario.

Imaginemos que, de alguna forma, el malware se hubiera llegado a descargar al equipo del usuario. En primer lugar, el malware tendría que ejecutarse en la cuenta del usuario. Supongamos que no requería permisos de administrador. Si los hubiese requerido, se habría bloqueado su ejecución ya que los usuarios tan solo tienen los privilegios mínimos requeridos para su trabajo, de acuerdo con la política de control de acceso. Entonces, si el usuario intenta lanzar el ejecutable, la política de control de acceso aún podría dar lugar a un Sistema que permitiese ejecutar solo programas conocidos. Por tanto, también se hubiese bloqueado la ejecución. Finalmente, las políticas de seguridad habrían requerido que el antivirus estuviera actualizado y que los últimos parches de seguridad del sistema operativo se hubiesen instalado en un plazo razonable de tiempo. Considerando que el ataque ocurrió dos meses después de que Microsoft liberara los parches de seguridad, podríamos asumir que éstos estarían instalados y el antivirus estaría también actualizado, por lo que se habría bloqueado la ejecución del programa o, en su caso, la explotación de la vulnerabilidad asociada.

Si todos los controles anteriores hubieran fallado, sabemos que el malware se extendió por la red debido a una vulnerabilidad en un sistema operativo desactualizado. La propagación se pudo haber detenido de acuerdo con los controles de la ISO/IEC 27001 que requieren que las redes estén segregadas. Por tanto, sólo se habría visto afectada una parte de la información de los sistemas, aquella situada en la red a la que está conectado el usuario, y no hubiese afectado a equipos en otras redes, por ejemplo, pertenecientes a otros departamentos. Incluso entonces, si el usuario tiene los mínimos privilegios para acceder a la información necesaria para su trabajo, el malware hubiese tenido privilegios para cifrar únicamente una parte de la información.

Si el malware hubiese superado las múltiples barreras anteriores a llegar a cifrar la información y se hubiesen cifrado algunos documentos, la política de copias de seguridad del SGSI habría hecho que se estableciera un Sistema de copias de seguridad que nos permitiese recuperar esta información, al realizarse backups frecuentes y estar éstos localizados en un lugar aislado de los propios equipos sobre los que se realiza la copia de seguridad. En este escenario poco probable aún hubiéramos podido recuperar la información sin necesidad de pagar el rescate. Finalmente, los procedimientos de gestión de incidentes y la revisión continua de la ISO/IEC 27001 hubiera hecho necesario analizar lo ocurrido y modificar el SGSI para evitar repeticiones del incidente en el futura. Existe también un control que asegura que el personal de sistemas de la empresa está en contacto con grupos y foros relevantes relacionados con la seguridad, ayudándoles a aprender cómo evitar estas amenazas y a implementar medidas de seguridad preventivas.

Como se ha visto en este artículo, la implantación de la norma ISO/IEC 27001 proporciona un nivel de seguridad de los sistemas muy alto que ayuda a evitar y mitigar gran parte de las amenazas que pueden afectar a los activos de información de una empresa. Implantarla en su empresa asegurará que su información está segura y protegida contra la mayoría de los ataques. Incluso si las medidas de seguridad de su SGSI fuesen evitadas, habría defensas adicionales y, en el peor de los casos, formas de recuperar la información y asegurar la continuidad de negocio.

En jtsec podemos ayudarle con la implantación y la auditoria de la norma ISO/IEC 27001 en su empresa. Contacte con nosotros si está interesado.